شناسایی و حذف کدهای مخرب فایل htaccess.

با توجه به بررسی های انجام شده، در اکثر مواردی که مربوط به فورواردهای مخرب (malicious redirect) می باشد، فایل htaccess. مورد حمله هکر ها قرار می گیرد و حتی بعد از پاکسازی فایل htaccess.، کد های مخرب مجددا ظرف 30 دقیقه به فایل باز خواهند گشت. این کار توسط کد های مخفی (Backdoors) که هکرها در فایل های سایت مخفی نموده اند، صورت میگیرد.

لذا با توجه به اهمیت موضوع، در این مقاله نحوه شناسایی فایل htaccess. آلوده و حذف مرحله به مرحله کدهای مخرب آموزش داده شده است.

- علائم تشخیص htaccess. آلوده

- شناسایی نوع کد مخرب

- شناسایی فایل های آلوده

- نحوه اصلاح و پاکسازی سایت آلوده

- جلوگیری از آلوده شدن سایت های قالب آماده

علائم تشخیص htaccess. آلوده :

در زیر علائمی که منجر به شناسایی و تشخیص فایل htaccess. آلوده می شود، لیست شده است:

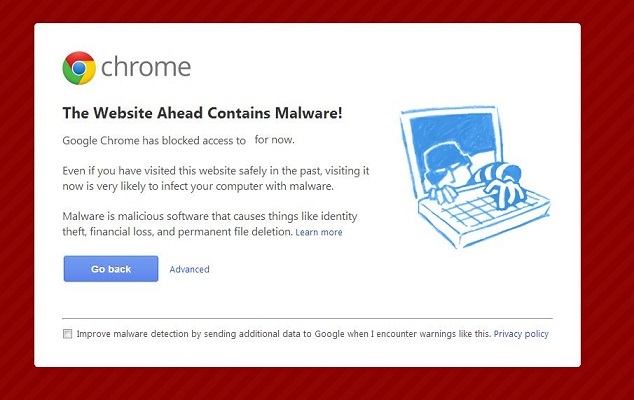

- نمایش هشدار های بدافزار ها در صفحات سایت

- عدم نمایش محتویات سایت و نمایش صفحه سفید بجای آن

- فوروارد شدن سایت به سایت هایی با دامین های روسیه ای

- عدم دسترسی موتورهای جستجوگر گوگل به سایت

- نمایش نتایج جستجوی گوگل بجای نمایش سایت

- آلوده شدن فایل htaccess.

- آلوده شدن مکرر فایل htaccess. حتی بعد از پاک سازی آن

تمامی علائم بالا بدین معنا می باشد که سایت شما توسط هکرها مورد حمله قرار گرفته است و هکر با اعمال تغییرات در فایل htaccess. آلوده ، باعث فوروارد شدن نتایج جستجوی گوگل به سایت آلوده می گردد. در نتیجه این تغییرات، سایت شما وارد لیست های سیاه (Black Lists)، شده و باعث می شود کاربران نتوانند به سایت شما دسترسی داشته باشد و در نتیجه تعداد کاربران سایت بطور چشمگیری کاهش یابد.

نمونه ای از فایل htaccess. آلوده، به شرح زیر می باشد:

=========================================================

<IfModule mod_rewrite.c>

RewriteEngine On

{RewriteCond %{HTTP_REFERER

^.*(duckduckgo|ask|google|dogpile|archive|clusty|mahalo|mywebsearch|blekko|lycos|

webcrawler|info|infospace|search|excite|goodsearch|altavista|live|msn|aol|yahoo|youtube

|wikipedia|infoseek|bing|facebook|twitter|myspace|linkedin|flickr|deviantart|livejournal

(.*)\.|tagged|badoo|mylife|ning|pinterest)

[RewriteRule ^(.*)$ http://google.com [R=301,L

=========================================================

شناسایی نوع کد مخرب :

در صورتی که سایت هر کدام از علائم شرح داده شده در قسمت قبل را دارد، در اکثر موارد کد مخرب از نوع فوروارد های شرطی (Conditional) ویا Blackmuscats می باشد.

جهت اطمینان از نوع کد مخرب مربوطه در سایت های مدیریت محتوا نظیر جوملا (Joomla) و وردپرس (Wordpress)، بهترین راه مراجعه به فایل htaccess. موجود در روت سایت (پوشه wwwroot در سرورهای ویندوز و پوشه public_html در سرور های لینوکس تاژان) می باشد.

سپس می بایست با استفاده از نرم افزارهای اسکن نظیر Maldet یا Clamscan، فایل htaccess. آلوده را اسکن نمایید.

شناسایی فایل های آلوده :

جهت تشخیص و شناسایی فایل های آلوده، می توانید به دشرح زیر اقدام نمایید:

- بررسی گزارش ها و لاگ های دسترسی به وب سایت (access logs)

- اسکن بررسی تمامی فایل ها جهت یافتن کد های آلوده

- اسکن کل وب سایت با استفاده از نرم افزار های اسکن معتبر

نحوه اصلاح و پاکسازی سایت آلوده :

خوشبختانه پاک سازی سایت آلوده بسیار ساده می باشد. تنها کافی است پس از یافتن کدهای مخرب، آن ها را حذف نمایید. در صورتیکه سایت شما دارای چندین فایل htaccess. می باشد، تمامی این فایل ها را از دایرکتوری های مختلف بررسی نموده و سطور مربوط به کد های مخرب را حذف نمایید.

همچنین می بایست مطمئن شوید که در فایل های htaccess.، کد های مخفی را نیز پیدا کرده و حذف نموده اید. بنابراین اسکن کامل سایت در این مرحله نیز بسیار ضروری می باشد.

علاوه برآن، از ضروری ترین مراحل و مهمترین مرحله ابن است که راه نفوذ های بعدی هکرها را مسدود نمایید.

جهت این کار حتما پلاگین ها (Plugins) و افزونه ها (addons) و سایت خود را به نسخه های بالاتر ارتقا داده و تمامی پسورد های مربوطه را تغییر دهید. همچنین نسبت به اسکن و بررسی کامپیوترها و محیط های کامپیوتری مورد استفاده توسط آنتی ویروس ها و اسکنر های معتبر اقدام نمایید.

جلوگیری از آلوده شدن سایت های قالب آماده:

جهت جلوگیری از آلوده شدن سایت های طراحی شده با سیستم های مدیریت محتوا نظیر جوملا به موارد زیر توجه نمایید:

- به روزرسانی مرتب و ارتقای سایت ها

- به روز رسانی و ارتقا مداوم تمامی توسعه ها (extensions)

- عدم دانلود افزونه ها و پلاگین ها از سایت های متفرقه و نامعتبر

- عدم استفاده از افزونه های کرک شده (null) و یا هک شده در سایت

- استفاده از پسوردهای قوی شامل حروف بزرگ، کوچک و اعداد و علائم خاص نظیر @،# و ...